Qu’est-ce qu’un mot de passe fort?

Quiconque a une vie numérique sait ce qu’est un mot de passe. C’est la clef secrète qui vient compléter un authentifiant pour obtenir l’accès à des informations en ligne. Que ça soit pour votre boîte mail, les impôts ou pour vous connecter à l’interface de gestion de votre site Internet, il vous faut un mot de passe.

Ce mot de passe doit être fort, vous le savez déjà.

On a tous utilisé des mots de passe simples à retenir à nos débuts. Beaucoup de personnes le font encore, et cet article est pour vous! Des exemples:123soleil, M0t2pass!, PrenomNom1980 (votre année de naissance), etc.

Vous vous en doutez, ces mots de passe ne sont pas sécurisés.

Soit parce qu’ils sont bien trop courts et sont donc rapides à trouver lors d’une attaque par force brute, soit parce qu’ils sont déjà référencés dans une base de données des mots de passe déjà employés, ou peuvent être devinés.

Bref. Pour être fort, un mot de passe doit:

- avoir une longueur suffisante (personnellement je préconise au moins 18 caractères)

- ne pas être composé de termes faciles à deviner comme votre nom, votre ville, ou tout autre élément similaire

- ne pas avoir déjà été utilisé ailleurs

- contenir un maximum de types de caractères différents (lettres en majuscules et minuscules, chiffres, caractères spéciaux)

Il y a 2 types de mots de passe.

Les mots de passe classiques

Ils sont composés d’une suite de caractères aléatoires, comme R%9nJa^f*GyreSCXH2M6!tmJ

L’avantage est qu’ils sont absolument impossibles à deviner, comportent des caractères de différents types.

L’inconvénient est qu’ils sont presque impossibles à retenir par une personne humaine (ou alors vous avez une super mémoire).

Il existe une technique pour générer de tels mots de passe et les mémoriser: en utilisant une phrase-matrice (je viens d’inventer le terme, ne le cherchez pas).

Par exemple, créez et retenez la phrase suivante : “Les deux chats de mon voisin sont tous les jours sur la terrasse en train de faire la sieste!”, et déduisez-en le mot de passe suivant en utilisant des majuscules pour chaque nom: L2CdmVstlJslTetdflS!

Ça vous donne un joli mot de passe à plus de 20 caractères, issu d’une phrase inventée mais assez simple à retenir.

Il s’agit bien sûr d’un exemple, ne le reprenez pas!

Les phrases de passe

Elles sont composées de plusieurs mots accolés les uns après les autres.

Par exemple, vous pourriez prendre Marteau-Taupe-Pied-Lasagnes-Fourchette comme phrase de passe relativement simple à mémoriser avec un peu d’entraînement, et robuste.

Vous pouvez aller un peu plus loin et rajouter des chiffres après chaque mot.

Comment choisir un mot de passe

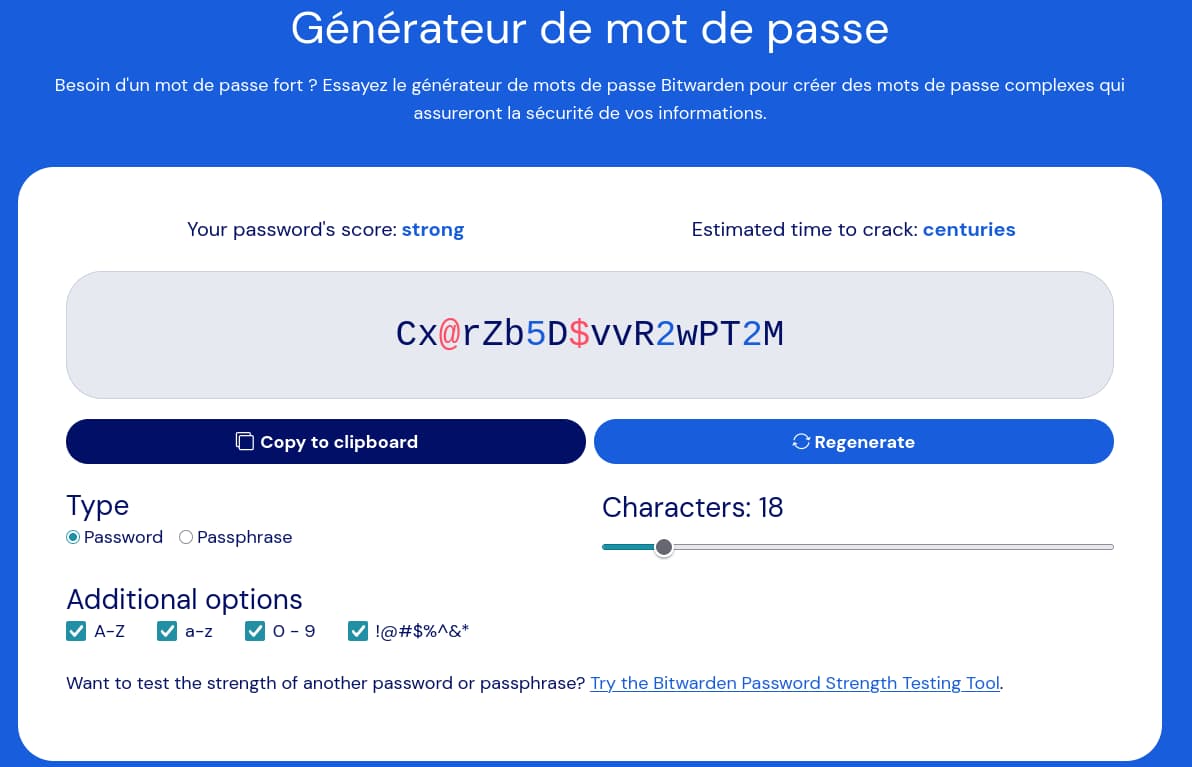

Utiliser un générateur

Pour créer un mot de passe, il existe des générateurs en ligne (qui ne stockent pas le résultat des générations bien entendu).

Pensez à bien contrôler la robustesse de votre mot de passe. Ce serait dommage de générer un mot de passe qui se cracke en 5 minutes.

Vérifier les brèches de données

Il est aussi très important de vérifier que votre mot de passe n’existe pas déjà dans les fuites de données répertoriées.

Concrètement, c’est probablement le cas s’il s’agit d’un mot de passe faible, ou qu’il a déjà utilisé quelque part sur un site dont les données ont fuité.

Vous pouvez pour cela entrer votre mot de passe sur le site HaveIBeenPwned et vous le saurez. Notez que les bons gestionnaires de mots de passe font ce travail pour vous automatiquement.

Je vous parle d’ailleurs des gestionnaires de mots de passe un peu plus loin.

Comment un pirate réussit-il à trouver votre mot de passe?

Je vais faire assez court sur cette partie, l’idée étant de vous faire comprendre les points théoriques importants et ce qui se passe quand vous créez un mot de passe sur un site.

Le hashage

Lorsque vous choisissez un mot de passe (en créant un compte sur un site en ligne par exemple), votre mot de passe n’est jamais stocké en clair où que ce soit. Ce serait bien trop risqué, car il suffirait alors d’accéder aux données du serveur pour connaître votre mot de passe.

À la place, votre mot de passe se transforme en “hash”. Pour cela, il passe à la moulinette à travers un algorithme complexe de hashage, qui a la particularité de ne fonctionner que dans un sens.

Si vous avec un hash, vous ne pouvez pas remonter au mot de passe qui lui a donné naissance.

Et un hash donné n’a pu être généré que par un seul mot de passe.

Ce qui se passe donc, c’est que c’est le hash de votre mot de passe qui est stocké sur le serveur.

Et si j’essaie de m’identifier avec votre compte, le serveur procède au hashage du mot de passe que j’ai entré, et vérifie s’il correspond au hash qu’il a en mémoire. Si c’est le même, ça veut dire que c’est forcément le bon mot de passe que j’ai rentré, et donc les portes de votre compte s’ouvrent.

Un exemple?

Le mot de passe 123soleil se transforme en $2a$12$JodVuPQubd9D5jCDPYpK.kKPEIAmp9hxRk.rq5AJJW42cUpJnFdW lorsqu’il est hashé par Bcrypt (la moulinette).

Vous pouvez vous amuser à générer des hashs en ligne sur bcrypt-generator.com.

Les fuites de données

Lors d’une fuite de données, ce sont donc les hashes des mots de passe qui sont récupérés et circulent en ligne.

En revanche, vos identifiants, téléphone, emails… sont généralement stockés “en clair”, et peuvent donc être directement récupérés par des hackers en cas de fuite de données.

Pour rappel, de telles fuites sont extrêmement fréquentes, aussi et surtout sur de très grosses plateformes comme Facebook, ou des sites de grandes entreprises comme Free.

Pour Facebook, si ça vous amuse, vous pouvez d’ailleurs vérifier si votre numéro de téléphone circule sur le dark web à cause des données qu’ils ont fait fuiter en allant sur le site HaveIBeenZuckered.com.

La technique pour trouver un mot de passe qui a fuité

Du coup, comment va s’y prendre le pirate pour trouver votre mot de passe?

Vous l’aurez compris, sa tâche sera grandement facilitée s’il a réussi à trouver le hash de votre mot de passe.

Ce qui est possible en cas de faille de sécurité.

Et là vous comprenez tout de suite pourquoi il est important de ne pas avoir choisi un mot de passe connu.

En effet, si le hash fait partie du répertoire des mots de passe qui ont déjà fuité, il suffira de rechercher dans cet index pour immédiatement trouver votre mot de passe.

Et s’il n’y figure pas?

Comment trouver un mot de passe qui n’a pas fuité?

Le pirate utilisera un logiciel pour générer des hashs jusqu’à trouver celui qui est identique au votre. Il aura alors trouvé votre mot de passe.

C’est la technique d’attaque par force brute.

Si votre mot de passe est plutôt faible, votre mot de passe pourra ainsi être craqué rapidement.

Par exemple, imaginons que votre mot de passe soit “123soleil”. Avec une machine qui tourne bien, il ne faudra que quelques dizaines de secondes pour le cracker. Simplement parce que ce mot de passe ne fait que 9 caractères de long, sans majuscule ni caractère spéciaux.

En réalité, les logiciels utilisés pour cracker les mots de passe sont un peu plus fins que ça, et vont par exemple utiliser des attaques par dictionnaire, et connaissent déjà les hashs de nombreux mots existants.

Mon ordinateur n’est pas une machine de compétition, mais j’ai pu cracker ce mot de passe en 5 minutes à l’aide du logiciel John the ripper.

Attention: l’utilisation d’un logiciel de crackage de mot de passe ne doit se faire que dans un cadre éducatif ou à des fins d’audit de sécurité.

Utilisez un bon gestionnaire de mots de passe

Si vous avez lu les paragraphes précédents, vous devez avoir compris l’importance d’avoir de solides mots de passe pour l’ensemble de vos comptes en ligne. Et l’importance de ne jamais réutiliser un même mot de passe. Vous devez aussi avoir compris qu’il est humainement impossible de retenir des mots de passe complexes.

C’est pourquoi un gestionnaire de mots de passe est nécessaire pour vous assurer d’avoir de bons mots de passe.

Lequel choisir? Il n’y a pas de réponse absolue, et plusieurs solutions de qualité existent. Simplement voici quelques critères qui me semblent importants à considérer:

- le logiciel doit être libre et opensource et avoir été audité par des experts indépendants (on parle quand même d’un outil qui va stocker vos précieux mots de passe!)

- il doit pouvoir être hébergé où vous le souhaitez (pour des raisons de contrôle des données et de souveraineté numérique)

- il génère des mots de passe à la volée (classique ou phrase de passe)

- il permet de partager des coffres avec des tiers

- offre des procédés de double-authentification

- permet de vérifier les fuites de données, vérifie que les mots de passe ne sont pas réutilisés

- etc

Personnellement, j’utilise et recommande Bitwarden les yeux fermés. Il coche toutes les cases, et très intuitif, dispose de versions desktop pour Linux, Windows et Mac, et l’application pour smartphone est aussi très bien faite. Vous pouvez aussi simplement importer vos mots de passe depuis votre ancien gestionnaire de mots de passe.

En bonus, Bitwarden permet de partager via un lien sécurisé des textes ou des fichiers avec un tiers.

La version autohébergée de Bitwarden s’appelle Vaultwarden. Afin de sensibiliser et inciter les clients Ikacode à bien sécuriser leurs données personnelle et professionnelles, un accès gratuit à vie leur est offert suite à n’importe quelle prestation de création ou refonte web, avec un compte Premium pour partager de façon précise des coffres au sein de leurs différentes équipes.

Pour aller plus loin

Cet article n’a fait qu’affleurer la surface du sujet de la sécurisation de vos comptes en ligne.

Il existe bien d’autres techniques pour pirater un compte en ligne, retrouver un mot de passe, et cet article n’a fait que présenter l’une d’entre elles à des fins de sensibilisation et d’éducation au sujet de la sécurité numérique.

Il y a encore d’autres mesures à prendre pour limiter les risques de piratage de votre identité numérique. Voyons en juste quelques unes.

Implémenter la 2FA

L’étape suivante est la double authentification, qui peut se faire par l’envoi d’un email, d’un sms, d’une application dédiée qui fournit un code lors de la tentative de connexion, ou d’un passkey.

Ainsi, même si votre identifiant et votre mot de passe tombent en de mauvaises main, il sera impossible à l’assaillant de se connecter à votre compte sans cette information additionnelle.

Vous vous en doutez, c’est une mesure implémentée de base pour les comptes clients des sites web que je réalise pour mes clients.

Ne rien partager de sensible

Besoin de communiquer un mot de passe à quelqu’un?

De manière générale, il est préférable de créer un compte lié à cette autre personne plutôt que de fournir l’accès à votre propre compte. Mais dans les situations où ça n’est pas possible et devez envoyer un mot de passe, ne le faîtes pas via des canaux non sécurisés comme les emails.

Même si votre interlocuteur n’a pas été piraté, il se peut que ça arrive dans le futur. Il suffirait au pirate de fouiller dans les vieux emails reçus pour récupérer le mot de passe.

Utilisez des outils comme Bitwarden Send ou KPaste par exemple.

Ne rien stocker en clair

Enfin, ne stockez jamais vos mots de passe sur votre ordinateur en “clair”, c’est à dire de manière non chiffrée. Oubliez donc cette mauvaise idée d’enregistrer vos données sensibles dans un tableur ou un document texte. Confiez ces données à un gestionnaire de mots de passe.

Ah, j’oubliais. Le post-it collé sur votre écran est aussi à proscrire !

Résumé des bonnes pratiques

Dans cet article, nous avons vu qu’il est important de n’utiliser que des mots de passe robustes et n’ayant jamais fait l’objet de fuite de données, et de ne pas les réutiliser. Nous avons également vu qu’un bon gestionnaire de mots de passe vous simplifie la vie, et vous fait gagner du temps en plus de sécuriser vos accès.

Si vous avez des difficultés à mettre en oeuvre ces bonnes pratiques, avez des questions ou voulez des conseils, n’hésitez pas à vous faire accompagner, afin de sécuriser votre vie numérique le plus vite possible. Mieux vaut prévenir que guérir!